网络攻击常见危害行为:

(1)信息泄露攻击;(2)完整性破坏攻击;(3)拒绝服务攻击;(4)非法使用攻击。

网络攻击模型:

1.攻击树模型

攻击树方法可以被Red Team用来进行渗透测试(红透),同时也可以被Blue Team用来研究防御机制(蓝防)。

优点:能够采取专家头脑风暴法,并且将这些意见融合到攻击树中去;能够进行费效分析或者概率分析;能够建模非常复杂的攻击场景。

缺点:由于树结构的内在限制,攻击树不能用来建模多重尝试攻击、时间依赖及访问控制等场景;不能用来建模循环事件;对于现实中的大规模网络,攻击树方法处理起来将会特别复杂。

2.MITRE ATT&CK模型

基于MITRE ATT&CK常见的应用场景主要有网络红蓝对抗模拟、网络安全渗透测试、网络防御差距评估、网络威胁情报收集等。

3.网络*伤链(Kill Chain)模型

该模型将网络攻击活动分成目标侦查、武器构造、载荷投送、漏洞利用、安装植入、指挥和控制、目标行动等七个阶段。

网络攻击一般过程:

(1) 隐藏攻击源。

(2) 收集攻击目标信息。

(3) 挖掘漏洞信息。

(4) 获取目标访问权限。

(5) 隐蔽攻击行为。连接隐藏;进程隐藏;文件隐蔽。

(6) 实施攻击。

(7) 开辟后门。

(8) 清除攻击痕迹。

网络攻击常见技术方法:

1.端口扫描

1.1 完全连接扫描

利用TCP/IP协议三次握手连接机制,使源主机和目的主机的某个端口建立一次完整的连接。

1.2 半连接扫描

指在源主机和目的主机的三次握手连接过程中,只完成前两次握手,不建立一次完整的连接。

1.3 SYN扫描

向目标主机发送连接请求,当目标主机返回响应后,立即切断连接过程,并查看响应情况。目标主机返回ACK,表示端口开放。目标主机返回RESET,表示端口没有开放。

1.4 ID头信息扫描

该扫描方法需要用一台第三方机器配合扫描,即dumb主机。

查看主机B返回的数据包的ID头信息。ID头递增值大于1,则端口开放。ID头递增1,则端口是非开放的。

1.5 隐蔽扫描

绕过安全机制,获取目标主机端口信息。

1.6 SYN|ACK扫描

源主机向目标主机的某个端口直接发送SYN|ACK数据包,目标主机认为是错误的连接,端口开放状态,则不会返回任何信息;端口没有开放,返回RST信息。

1.7 FIN扫描

源主机向目标主机发送FIN数据包,查看反馈信息。返回RESET则端口关闭。没有返回任何信息,则端口开放。

1.8 ACK扫描

源主机向目标主机发送FIN数据包,查看反馈数据包的TTL值和WIN值。

开放<TTL值64<关闭 关闭=WIN值0 < 开放

1.9 NULL扫描

将源主机发送的数据包中的ACK、FIN、RST等标志位全部置空。如果目标主机没有返回信息,则端口开放。如果返回RST信息,则端口关闭。

1.10 XMAS扫描

原理和NULL相同,将发送的数据包中的标志位全部置成1。如果目标主机没有返回信息,则端口开放。如果返回RST信息,则端口关闭。

口令破解:

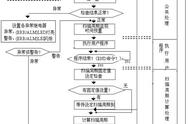

口令机制是资源访问控制的第一道屏障。远程猜测网络服务口令主要流程如下:

一,建立与目标网络服务的网络连接;

二,选取一个用户列表文件及字典文件;

三,选取一组用户和口令,按网络服务协议规定,将用户名及口令发送给目标网络服务端口;

四,检测远程服务返回信息,确定口令尝试是否成功;

五,重复循环试验,直至口令用户列表文件及字典文件选取完毕。

缓冲区溢出:

基于程序设计缺陷,植入攻击代码,控制程序执行的流程,从而获得被攻击主机的控制权。

黑客常用工具:

1 扫描器

通过扫描程序,黑客可以找到攻击目标的IP地址、开放的端口号、服务器运行的版本、程序中可能存在的漏洞等。

几种经典的扫描软件:

NMAP NMap(Network Map)即网络地图,通过NMap可以检测网络上主机的开放端口号、主机的操作系统类型以及提供的网络服务。

Nessus Nessus早期是免费的、开放源代码的远程安全扫描器、可运行在Linux操作系统平台上,支持多线程和插件。目前,该工具已商业化。

SuperScan SupperScan是一款具有TCP connect端口扫描、Ping和域名解析等功能的工具,能较容易地对指定范围内的IP地址进行Ping和端口扫描。

2 远程监控

远程监控实际上是在受害机器上运行一个代理软件,而在黑客的电脑中运行管理软件,受害机器受控于黑客的管理端。受害机器通常被用于发起DDoS拒绝服务攻击或作为攻击跳板。常见的远程监控工具有冰河、网络精灵、Netcat。

3 密码破解

常见的密码破解方式有口令猜测、穷举搜索、撞库等。

密码破解的常见工具如下:

John the Ripper John the Ripper用于检查Unix/Linux系统的弱口令,支持几乎所有Unix平台上经crypt函数加密后的口令哈希类型。

LOphtCrack LOphtCrack 常用于破解Windows系统口令,含有词典攻击、组合攻击、强行攻击等多种口令猜测方法。

4 网络嗅探器

网络嗅探器(Network Sniffer)是一种黑客攻击工具,通过网络嗅探,黑客可以截获网络的信息包,之后对加密的信息包进行破解,进而分析包内的数据,获得有关系统的信息。

常见的网络嗅探工具有Tcpdump、Dsniff、WireShark等。

Tcpdump/WireShark Tcpdump是基于命令行的网络包分析软件,可以作为网络嗅探工具,能把匹配规则的数据包内容显示出来。而WireShark则提供图形化的网络数据包分析功能,可视化地展示网络数据包的内容。

DSniff DSniff是由Dug Song开发的一套包含多个工具的软件套件,包括dsniff、filenarf、mailsnarf、msgsnarf、rlsnarf和webspy。使用DSniff可以获取口令、邮件、文件等信息。

5 安全渗透工具箱

Metasploit

Metasploit是一个开源渗透测试工具,提供漏洞查找、漏洞利用、漏洞验证等服务功能。Metasploit支持1500多个漏洞挖掘利用,提供OWASP TOP10漏洞测试。

BackTrack5

BackTrack集成了大量的安全工具软件,支持信息收集、漏洞评估、漏洞利用、特权提升、保持访问、逆向工程、压力测试。